La technologie

ATM :

ATM (Asynchronous Transfer Mode)

tire ses bases d’une technique de multiplexage asynchrone ATD(Asynchronus Time

Division), développée au CNET(Centre National d’Études et de Télécoms) en France

en 1982. ATM supporte des liaisons point

à point ou multipoints.

Les principes :

- Mode de transfert: partage des ressources

réseau entre plusieurs communications en combinant 2 techniques:

ü Une technique de

commutation: commutation de cellules

ü Une technique de multiplexage: Multiplexage Temporel Statistique à

l’entrée du réseau ou allocation dynamique des intervalles en fonction des

besoins

ü Le terminal envoie à des

débits variables en fonction du trafic

ü Indépendance temporelle entre le terminal et les

équipements réseau

ü Indépendance sémantique,

c’est-à-dire que dans le réseau toutes les données subissent le même

traitement(services non différenciés). Le traitement des caractéristiques de

chaque flux se fait à l’extrémité

- Transfert de tout type de trafic (VDI)

- Absence de contrôle d’erreurs et de

contrôle de flux dans le réseau

- Mode orienté connexion(circuit virtuel):

des CV en full duplex en mode point à point ou unidirectionnel en mode

point à multipoint

- Trames de petite taille fixée et

normalisée, appelées cellules

ü Taille petite pour permettre

une commutation rapide et minimiser la gigue

ü Taille compatible avec la couverture max du réseau sans écho

- Entête de taille limitée pour assurer une

commutation rapide

- Peut fournir à chaque client un débit

adapté de 155Mbps à 622Mbps

Le Modèle ATM :

•

Le

modèle ATM est défini en couches selon 3 plans:

–

Plan utilisateur: définit le transfert des

données utilisateur

–

Plan

contrôle: définit le transfert des données de signalisation(la signalisation

dans ATM se fait hors bande)

–

Plan

Gestion: définit les fonctions d’administration du réseau (cellules OAM)

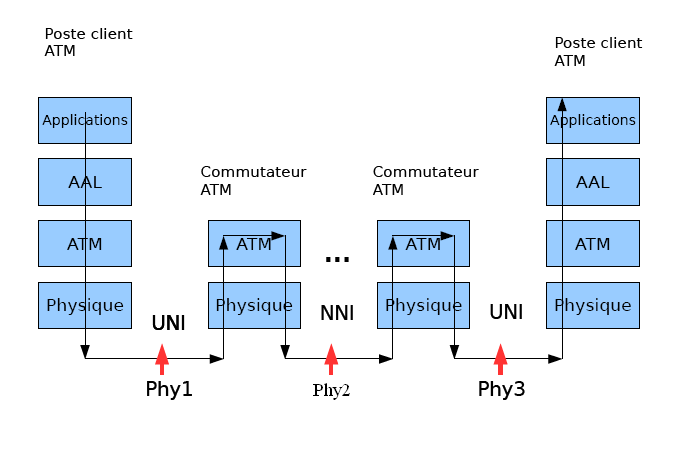

L’architecture protocolaire :

1.

Couche physique

Définit l’accès au média à des

débits variables sur des supports différents: " le système de transmission

ü 2 sous-couches ;

–

Sous-couche

de convergence,

–

Sous-couche

de média physique.

·

Sous

couche de convergence assure :

–

L'adaptation de débit,

–

Génération

de la séquence de contrôle(HEC)

–

Délimitation

des cellules et adaptation au système de transmission: PDH, SDH, nB/mB

·

La

sous-couche de média physique

-

Synchronisation

-

codage

et décodage

-

adaptation

au support

La cellule ATM :

Contient 2 champs spéciaux :

- l'en-tête, sur 5 octets

- le champ d'information, sur 48 octets

Il existe 2 types d'en-tête :

•

EN-TETE

UNI :

-

GFC

: Generic Flow Control

•

EN-TETES UNI ET NNI :

-

PTI : Payload Type Identification

-

CLP : Cell Loss Priority

-

HEC : Header Error Control

-

VPI : Virtual Path Identifier

-

VCI

: Virtual Channel Identifier

La commutation :

Ø Le switch tient à jour pour chaque port une table de commutation

Ø Cette table associe à chaque circuit (VPI/VCI) un port et un numéro

de circuit de destination

2.

La couche AAL

Le rôle de la couche AAL est de

prendre les informations de la couche immédiatement supérieure (appelées PDU :

Protocol Data Unit) pour les insérer dans les champs d'information des cellules

de la couche ATM. Pour ce faire, la couche AAL réalise deux grandes fonctions

réparties dans deux sous-couches :

La sous-couche SAR (Segmentation And

Reassembly) qui assure, du côté émetteur, le découpage des informations

provenant des couches supérieures en cellules, et du côté récepteur, leur

reconstitution : c'est donc le mécanisme de cellulisation. Il sera généralement

intégré sous forme hardware.

La sous-couche CS (Convergence

Sublayer) qui assure les fonctions d'adaptation des couches hautes (couches

utilisateurs) : les fonctions de correction d'erreurs, de traitement des pertes

et des insertions de cellules, de filtrage des variations de délais de

transmission et de récupération de l'horloge.

Fonctions

réalisées par les couches :

ATM est sans doute ce qui se fait de

mieux en matière de technologie réseau, mais il en fait trop par rapport aux

besoins d’aujourd’hui. En faire trop implique de dépenser plus d’argent en

R&D, en formation, en fabrication, … ce qui a pour conséquence de ralentir

la diffusion de ladite technologie. L’ATM reste aujourd’hui cantonnée aux

réseaux d’opérateurs. Techniquement ATM a tout pour s’imposer, mais l’histoire

de de l’informatique a montré que cela

n’est pas un gage de pérennité. Les protocoles qui se sont imposés sont les

plus simples, les moins chers et surtout les mieux adaptés aux besoins des

utilisateurs.

Evolution de l’encapsulation

IP :

Mettre en place

une interconnexion de réseaux :

•

Comment interconnecter des LAN distants de plusieurs centaines de

Km?

–

MAN

·

FDDI

·

Ethernet 10 Gbit Ethernet ou First Mile

Ethernet (802.3ah)

–

WAN:

plusieurs solutions d’opérateurs:

·

RNIS:

de 64 Kbps à 2Mbps;

·

LS:

liaisons numériques en point à point entre 2 sites: 2Mbps;

·

xDSL:

liaisons numériques en point à point entre 2 sites de plus en plus utilisée

pour l’accès à l’Internet de 64Kbps à 6Mbps;

·

ATM:

liaison en fibre optique à commutation de cellules de 155Mbps à 622Mbps;

·

Frame

Relay: liaisons numériques à commutation de trames de 64Kbps à 34Mbps;

·

IP/VPN:

interconnexion des LAN via Internet sécurisé;

Quel WAN pour

interconnecter les LAN?

Choix d’une

solution?

Tarification

des services :

•

La

fourniture d’un service comprend:

–

Des

frais d’accès au service: englobent les frais d’établissement ou de mise en

service; Ces frais sont comptés pour chaque raccordement au service (chaque

extrémité);

–

Un

abonnement et une redevance d’usage: cette redevance dépend de:

·

Du

temps et de la distance, ces éléments peuvent subir des modulations tarifaires

en fonction des créneaux horaires d’utilisation (réseau téléphonique);

·

Du

volume de données transféré: réseaux de données (X.25, FR, etc.). La redevance

dépend du débit nominal du lien et des descripteurs de trafic à l’abonnement;

–

L’opérateur

fournit généralement les moyens d’accès: modems, routeurs,…

•

Le

choix entre la réalisation d’un réseau privé, à base de liens privés ou publics

ou le recours aux services d’un opérateur est essentiellement motivé par des

économies d’échelle, la maîtrise des coûts et des techniques (protocoles,

Voix/données) et certaines spécificités

des informations (confidentialité…)

Dimensionnement

des liaisons WAN :

•

Etape 1: Identifier les flux

–

Le

but de cette étape est de caractériser les flux de chaque application (type,

périodicité) et d’identifier les acteurs qui émettent et reçoivent les données

–

Flux

conversationnel (Telnet)

·

Trames

courtes, fréquence soutenue

–

Flux

transactionnel (serveurs web-sites centraux)

·

Trafic

montant: trames moyennes

·

Trafic

descendant: trames longues par rafales

–

Flux

de type transfert de fichiers (partage, sauvegarde)

·

Trames

longues et trafic soutenu

–

Flux

client/serveur

·

Transactionnel

entre le client et le serveur applicatif

·

Transfert

de fichiers entre la base de données et le serveur applicatif

•

Etape 2: Estimer la volumétrie

–

Audit

du réseau existant

–

Hypothèse

sur le trafic supporté

•

Etape 3: Matrice de flux

–

Etablir

une matrice de flux qui définit les volumes de flux échangés entre les

différents sites

·

Vj =

Vu * U Vu: Volume journalier par user;

U: nombre d’utilisateurs

•

Etape 4: calcul de bande passante du lien: Bp ou débit

–

Bp=

Vj * Th * Ov * 1/Tu* 1/3600 * (8*1024) = Vj * 0,3*1,2*1/0,8*1/3600*8*1024=Bp=

Vj*1,024

·

Bp:

bande passante instantanée calculée pour

une liaison en Kbps

·

Vj:

volume journalier en Ko(somme des flux sur le lien)

·

Th:

coefficient pour calculer le trafic ramené à l’heure chargée, 20 à 30% du

trafic journalier concentré sur une heure

·

Ov:

overhead généré par les protocoles,

généralement 20% pour TCP/IP

·

Tu:

taux max d’utilisation de la bande passante du lien: 80% en général

·

1/3600: ramener la volumétrie sur une heure en

secondes

·

8*1024:

convertir les Ko en Kbits

•

Etape 5: Calcul du temps de réponse d’un flux applicatif

–

Tps

= Vo(en Ko)/Bp(Kbit/s)

–

Tps:

temps de réponse souhaité